La cybersécurité simplifiée

Protégez vos données et votre activité sans être un expert de la sécurité informatique.

Ils nous font confiance :

La cybersécurité simplifiée

5 minutes par semaine pour sécuriser votre système d’information

Recevez chaque semaine dans votre boite mail un bulletin d'information personnalisé vous informant des problèmes de sécurité de votre système d’information.

- Sites web & Serveurs

-

Cywise surveille en permanence vos sites web et serveurs exposés sur internet, détecte vos vulnérabilités et vous alerte avant qu’un attaquant ne les exploite.

- Identifiants de connexion

-

Cywise explore le web pour trouver les identifiants compromis de vos employés ou prestataires et vous informe immédiatement de toute menace potentielle.

- Politiques de sécurité

-

Cywise vous accompagne dans la création et la diffusion de votre charte informatique et de votre politique de sécurité auprès de vos employés.

Un écosystème complet

Pourquoi choisir Cywise ?

Cywise se distingue en étant la première plateforme SaaS à offrir une solution de cybersécurité complète pour les PME et TPE intégrant les trois piliers de la cybersécurité : la cyberprotection, la cyberdéfense et la cyberrésilience.

Cyberprotection

La cyberprotection englobe toutes les mesures et pratiques mises en place pour prévenir les cyberattaques et sécuriser les systèmes d'information contre les intrusions et les abus. Elle s'appuie sur une approche proactive visant à réduire les vulnérabilités des systèmes informatiques et à minimiser les risques de compromission.

Cyberdéfense

Lorsque la cyberprotection ne parvient pas à prévenir une attaque, la cyberdéfense prend le relais. La cyberdéfense se concentre sur la détection d'activités suspectes, la surveillance continue des réseaux et la réponse aux incidents de sécurité. Son objectif est d'identifier rapidement les menaces, de contenir les attaques en cours et de minimiser les impacts potentiels.

Cyberrésilience

Bien qu'une cyberprotection et une cyberdéfense solides soient mises en place, il est impossible de garantir une sécurité absolue. La cyberrésilience vise à maintenir la continuité des activités malgré les cyberattaques et à se remettre rapidement des incidents. La cyberrésilience inclut la mise en place d'une Politique de Sécurité des Systèmes d'Information (PSSI) pragmatique et sa mise en application, la sensibilisation des employés aux enjeux de cybersécurité ainsi que l'évaluation régulière de la capacité de l'organisation à réagir face à une cyberattaque.

La société en chiffres

- Utilisateurs

- 494

- Serveurs surveillés

- 2.3 K

- Identifiants compromis

- 133.8 Md

- Honeypots

- 114

Une approche globale

Une solution tout-en-un de cybersécurité pour TPE et PME

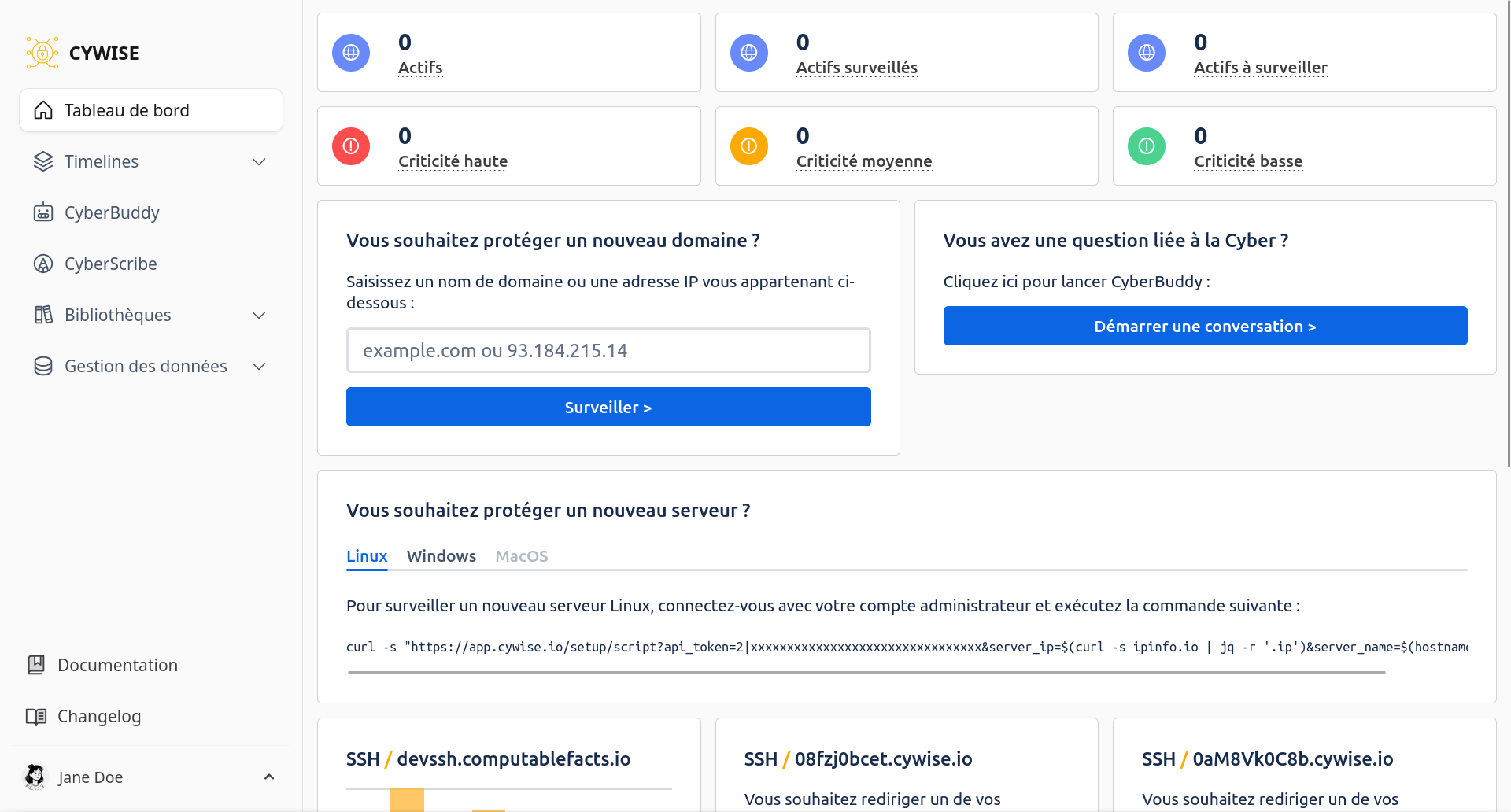

Comprendre

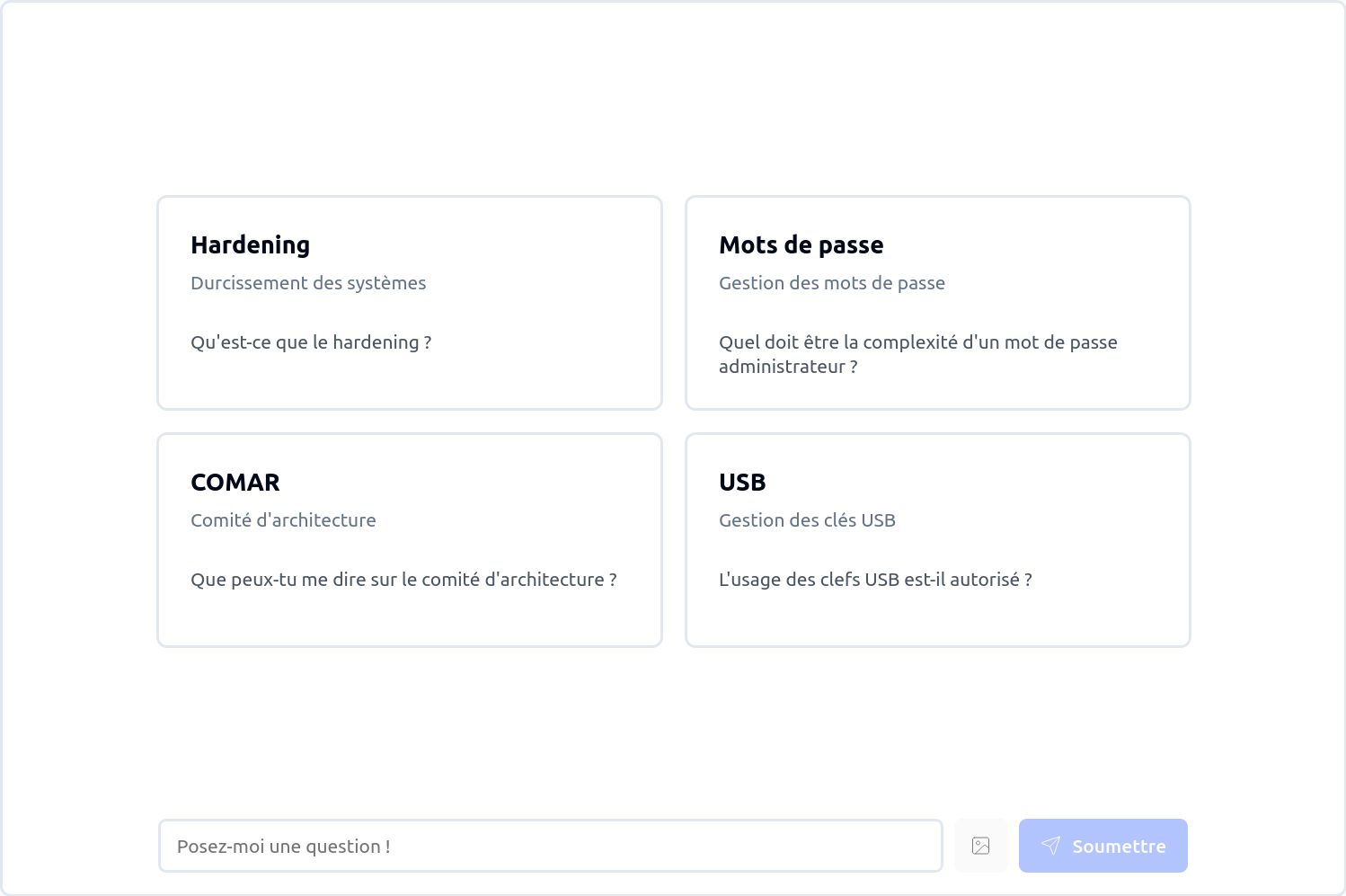

CyberBuddy

Votre assistant cyber vous aide à déterminer et à comprendre les bonnes pratiques pour sécuriser votre système d'information.

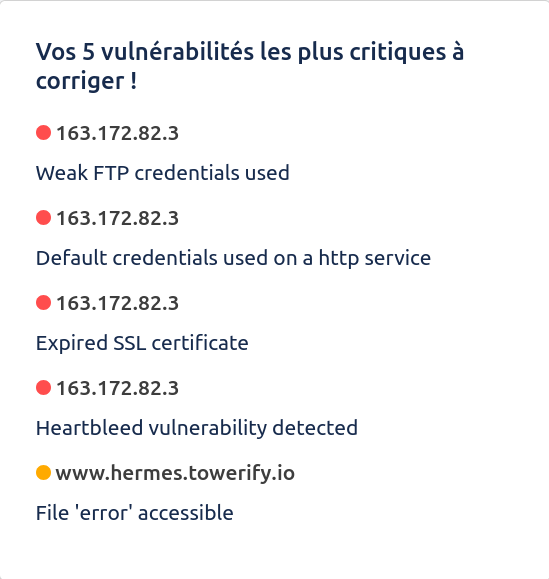

Prioriser

CyberTODO

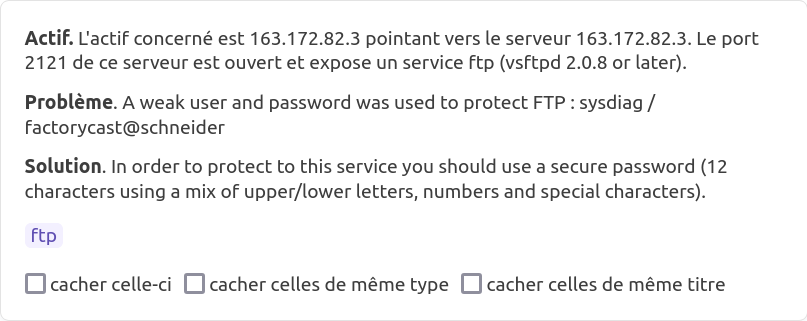

Nous classons par ordre de priorité les actions correctives à mener pour vous aider à rester concentré sur l'essentiel.

Surveiller

Scanner de vulnérabilités

Effectue des tests hebdomadaires de plus de 50 000 vulnérabilités, constamment mises à jour, sur vos serveurs web et noms de domaine.

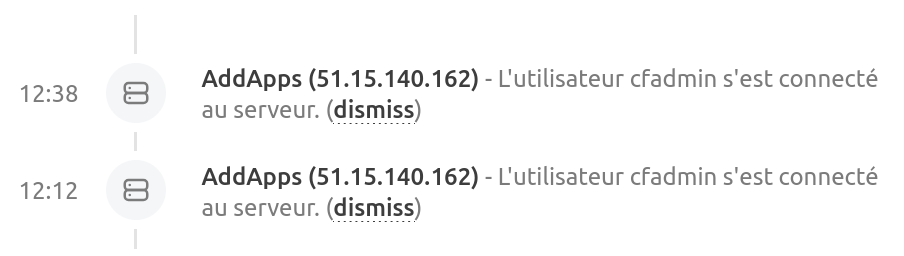

Détecter

Agents

Assure une collecte continue des événements de sécurité émis par vos serveurs et vous alerte en cas de comportement suspect.

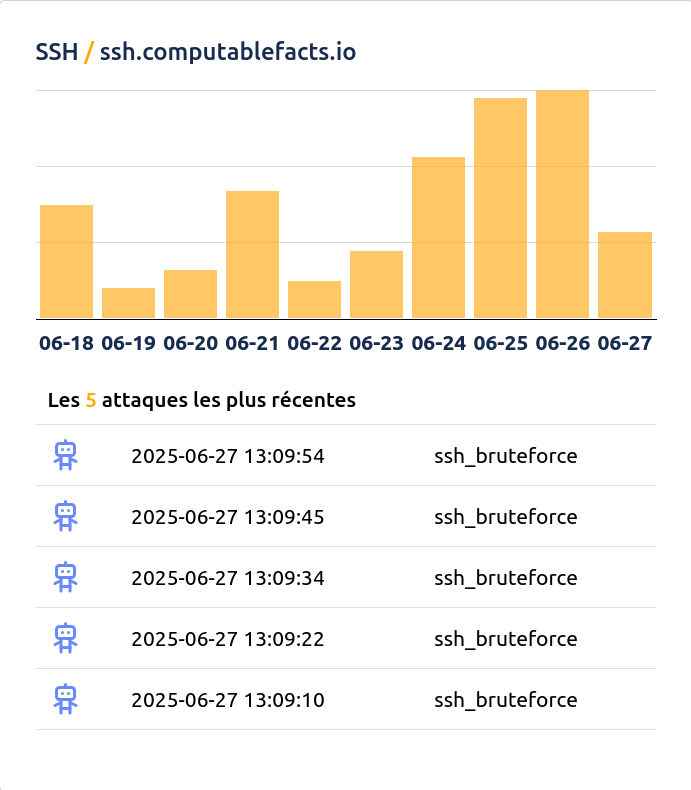

Anticiper

Honeypots

Détourne les cybercriminels vers des leurres pour identifier les menaces avant qu'elles n'atteignent vos systèmes réels.

“Avec Cywise, nous avons vu produire une PSSI claire et complète pour notre client en quelques jours au lieu de plusieurs semaines. Un vrai game changer aussi bien en terme de temps qu'en terme de qualité et de suivi.”

“La solution a amélioré notre visibilité des périmètres exposés et internes. Nous avons été notifiés automatiquement des vulnérabilités à corriger. Rien de critique, heureusement. Depuis, nous sommes alertés dès qu’un changement important est détecté. En somme l’idéal pour une PME comme la nôtre.”

Forfaits & tarifs

L'offre la plus adaptée aux TPE.

- Scan de vulnérabilités

- Honeypots pré-configurés

- Adresses emails internes compromises

- Charte informatique

- Cyberbuddy

- 15 jours gratuits

- Assistance par tickets (réponse sous 48h)

L'offre la plus adaptée aux PME.

- Tout ce qui est dans Essentiel

- Agent

- Honeypots sur des domaines spécifiques

- Adresses emails de l'écosystème compromises

- Règles de Hardening par référentiel Cyber

- PSSI (Politique de Sécurité des Systèmes d'Information)

- 15 jours gratuits

- Assistance par tickets (réponse sous 24h)

L'offre la plus adaptée aux ETI et Grands Groupes.

- Tout ce qui est dans Standard

- CyberBuddy via Teams

- SSO (Single Sign-On)

- Référentiels additionnels

- 15 jours gratuits

- Assistance par tickets (réponse sous 6h)

CYWISE

CYWISE